A proteção contra roubos e perdas de dados aumenta, ao mesmo tempo em que as ameaças tornam-se mais sofisticadas.

Por Paulo Brito, para o Valor, de São Paulo

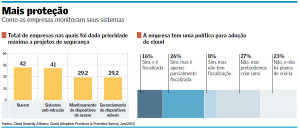

A computação em nuvem é uma das vertentes de tecnologia da informação que crescem com mais rapidez em todo o mundo. Em sua pesquisa “Elevating Business in the Cloud”, publicada em dezembro, a consultoria KPMG estima que de 2013 a 2020 o mercado global de nuvens públicas vai evoluir de um faturamento anual de US$ 58 bilhões para US$ 191 bilhões. No Brasil, o faturamento desse segmento deve alcançar US$ 798 milhões neste ano, prevê o IDC. As forças que impulsionam esse crescimento são muitas, segundo a pesquisa da KPMG, mas algumas das mais notáveis são o custo (49%), o favorecimento da mobilidade para aplicações (42%) e a melhoria no alinhamento das empresas com seus clientes e parceiros (37%). Uma das poucas forças que agem em sentido contrário é a segurança, admitem consultores e especialistas, embora todos acreditem que até nesse aspecto a computação em nuvem é mais vantajosa para as empresas do que manter um centro de dados próprio. Um dos especialistas que defendem esse ponto de vista é Paulo Pagliusi, presidente do capítulo brasileiro da Cloud Security Alliance, organização sem fins lucrativos cuja missão tem como foco promover a utilização das melhores práticas para garantia de segurança da computação em nuvem. A preferência de tantas empresas pela nuvem ocorre porque ela é, na opinião de Pagliusi, um dos quatro pilares do que ele chama de computação social. “É ela que viabiliza as redes sociais, a mobilidade e os nossos trabalhos de ‘business analytics’”, diz. “Mas temos de levar em conta que no universo da nuvem o desafio da proteção cresce muito — se já era difícil antes, agora temos um grau de dificuldade mais elevado.” Pagliusi explica que no passado era necessário proteger um perímetro bem definido no centro de dados. Mas hoje esse perímetro é elástico — e não se pode definir um perímetro que seja toda uma nuvem. “Temos, sim, de usar uma proteção inteligente contra roubos e perdas. Ao mesmo tempo, as ameaças se tornaram mais sofisticadas. No passado, o atacante até gostava de aparecer, mas hoje é o contrário — são equipes e organizações que fazem o ataque. Muitas vezes focam numa corporação durante três ou mais meses, estudando pessoas e hábitos antes de atacar”, conta. William Beer, diretor da consultoria Alvarez & Marsal, acha que ao discutirem atualmente a adoção de cloud computing as empresas estão de olho nos aspectos econômicos e tecnológicos, sem grande atenção para as mudanças e riscos que essa nova tecnologia traz. “Por exemplo, o controle sobre seus sistemas é claramente diferente. Há uma certa perda de controle sobre os sistemas por parte da área de TI — um departamento pode comprar serviços sem consultar esse pessoal, o que também é um aspecto dessa mudança de status.” “Acho que o mercado está mesmo indo na direção das nuvens, mas é importante notar que há problemas concretos nesse mundo novo”, observa ele. Beer afirma que é preciso pensar, por exemplo, em quais informações deverão ficar em nuvem e entender que tipo de controle a empresa terá sobre elas: “Se a empresa quiser levar os dados para outra nuvem, como isso está contratado com o provedor? Que garantias haverá sobre as possibilidades de migrar os dados quando necessário? Muitas organizações pensam muito bem em como ir para uma nuvem, mas não em como sair dela”, acrescenta. E há provedores, diz ele, que não deixam claras essas questões em seus contratos. Entre os gestores de TI existe de fato um certo receio com relação à perda de controle sobre os dados e aplicações e em relação à conformidade ou compliance, concorda Ricardo Schuette, gerente da área de consultoria em TI da Deloitte. “Há preocupações com o controle da governança, com os aspectos legais da localização do armazenamento dos dados, com a disponibilidade dos dados e com a sua segurança”, explica. Pelo menos parte dessas preocupações, segundo ele, pode ser reduzida quando o cliente confere as certificações do provedor, como a ISO 27001, que padroniza os sistemas de gerenciamento de segurança da informação. Muitas vezes, no entanto, o provedor tem recursos que o cliente ainda não está pronto para utilizar, diz Schuette. “É aí que encontramos a maioria das falhas. Há novas ferramentas que nem todos estão preparados para utilizar.” Ele questiona, por exemplo, se o gerenciamento de usuários está sendo bem utilizado pelo cliente, ou se ele tomou a precaução de criptografar os dados que estão na nuvem. “Há o risco de o cliente não usar esses recursos por não conhecêlos bem”, observa.

O líder de segurança da informação e sócio da PwC Brasil Edgar D’Andrea acrescenta que a contratação de um serviço desses precisa fazer parte de uma estratégia da empresa, sempre com um objetivo bem claro, como é o caso de aumento de eficiência ou redução de custos. “É preciso avaliar o que acontece com relação a segurança e compliance após essa decisão, e também com as questões legais e tributárias associadas à mudança. É necessário saber, por exemplo, se os dados terão de ficar aqui no país ou se podem ficar armazenados fora”, exemplifica. D’Andrea explica que ao planejar a migração de um cliente para cloud computing a consultoria aplica uma metodologia que permite a ele encontrar as respostas para todas essas dúvidas. “A metodologia faz o encontro desses desafios com as soluções. Uma questão que apresentamos ao cliente é se o prestador do serviço de cloud pode seguir as políticas de segurança e de conformidade da empresa. Pode ser que não haja como adaptar o serviço dele às políticas do cliente. Mas havendo planejamento estratégico pode-se determinar até mesmo se as políticas de segurança do provedor não são até mais rígidas que as da própria empresa.” Por mais que a tecnologia de computação em nuvem tenha evoluído, a preocupação com a segurança continua na mesa quando clientes e consultores discutem esse assunto, conta Ricardo Chisman, diretor-executivo e líder de estratégia digital da Accenture: “É um item que aparece logo no início das nossas reuniões com clientes sobre o tema”, diz ele. Chisman afirma que a questão da segurança não é muito diferente da que está presente ao se discutir terceirização em TI. “Discute-se outro tipo de vulnerabilidade e de risco, mas o fundamento ainda é o mesmo — como tratar dessas questões num ambiente que ainda é novo, que tem suas diferenças? O que percebemos também é que às vezes não há clareza sobre quais são os riscos nas situações discutidas — há muito mais riscos percebidos do que reais. Falta um entendimento claro do que seja o risco e isso atrapalha as discussões. É preciso verificar onde ele existe, onde é aceitável, onde há benefício apesar dele. E há situações em que o melhor caminho para a segurança é ir para cloud.”

Implementação de soluções ganha agilidade

Adotar a computação em nuvem tem trazido vantagens não só em custos e facilidade na implantação de sistemas como na segurança física e dos dados. Na Web- Motors, que fez sua migração a partir de junho de 2014 para a nuvem da Amazon, o CIO Marcos Lonzetti cita algumas vantagens: “Os melhores fornecedores de segurança e de monitoramento estão homologados pela nuvem e presentes nela — a gente não tem nem o trabalho de configuração, tudo está pré-instalado. Isso significa que podemos nos concentrar nas nossas aplicações”, diz ele. Para a empresa, o maior problema de segurança não são ataques, mas os concorrentes ou os sites comparadores de preços, que enviam robôs para capturar dados nos servidores da companhia, diz o CIO. Até a migração para a nuvem, relembra, qualquer alteração ou aperfeiçoamento para resolver um problema como esse podia representar custos elevados e nem sempre isso estava previsto no orçamento. “Não tínhamos, assim, tanta liberdade de ação quanto agora com o uso de nuvem.” A maior vantagem, em sua opinião, é a agilidade para experimentar ou implantar soluções: “Estamos testando uma solução de segurança que identifica padrões de comportamento nas comunicações com nossos servidores. O que for indesejável pode ser bloqueado ou gerar um alerta para a equipe”, conta ele. Na Ideal Invest, gestora de fundos que opera na área de crédito universitário, a migração foi para uma moderna nuvem no padrão aberto Open Stack, explica o gerente de TI Bruno Damásio Silva: “É um ambiente que favorece a agilidade e a flexibilidade na sua adaptação ao negócio, diferente de uma nuvem híbrida ou pública de outro padrão, na qual nós é que tínhamos de nos adaptar ao ambiente, conforme o modelo de negócios inicialmente contratado”, comenta. Agora, acrescenta ele, a migração está sendo finalizada: “No modelo antigo ficarão somente os recursos de backup e contingência”, explica. Em termos de segurança, a vantagem destacada pelo gerente da Ideal Invest é a possibilidade de que sua própria equipe decida toda a implementação. “Se houver necessidade de compra de algum serviço adicional, nós o adquirimos do provedor, que tem uma equipe com know-how de cada uma das ferramentas”, afirma. (PB)

Provedores registram crescentes ataques DDoS

Carmen Nery, para o Valor, do Rio

Crescem os registros de ataques de DDoS (Distributed Denial-of- Service Attack, ou ataque de negação de serviço) em datacenters e na nuvem. O problema ocorre pelo acesso simultâneo em massa a um site ou servidor, provocando a queda do sistema. De acordo com o 10o Relatório Global de Segurança de Infraestrutura da Arbor Networks, aproximadamente 50% dos provedores de serviço, hospedagem, serviços móveis e corporativos e outros tipos de operadores de redes enfrentaram ataques DDoS no período de novembro de 2013 a outubro de 2014. “Ataques que aconteciam há 20 anos também acontecem hoje, o que mudou foi a escala. Hoje, há muito mais exposição e 25 tipos diferentes de ataques, desde o flood (inundação), àqueles que exploram falhas de programação ou de configuração”, analisa Wander Menezes, especialista em segurança do Arcon Labs, empresa que monitora tendências de ameaças. Ele observa que os atores também mudaram, indo de crackers (hackers ‘do mal’) a concorrentes. Os vetores usados nos ataques vão de universidades a empresas públicas com grandes capacidades. Relatório da Trend Micro aponta que 2014 contou com ataques DDoS que eram novos, de alta largura de banda e cada vez mais baseados em múltiplos vetores. Cerca de 80% dos ataques tinham mais de um vetor e a atividade botnet — conjunto de programas conectados à internet que se comunicam com outros programas similares a fim de executar tarefas como tirar o sistema do ar — subiu 240%.

Fernando Cardoso, especialista de cloud security da Trend Micro, cita o caso da CloudFlare, que sofreu o maior ataque da história com uma largura de banda de 400 GB e a partir de uma falha no protocolo NTP — Network Time Protocol, que amplifica o alcance do ataque em 200 vezes. “Isso chamou a atenção para outro protocolo, o SMNP, capaz de amplificar a resposta em 650 vezes caso venha a ser usado num ataque”, diz. O tempo de inatividade não resulta apenas em perda de negócios para o operador de datacenter, mas em danos que se estendem aos seus clientes que têm na nuvem infraestrutura crítica para seus negócios. De acordo com pesquisa da Kaspersky Lab, ataques DDoS a recursos on-line de uma empresa também podem causar prejuízos consideráveis — com valores médios que variam de US$ 52 mil a US$ 444 mil, dependendo do tamanho da companhia. “A nuvem é mais apetitosa para os criminosos. Quanto mais recursos uma empresa coloca na nuvem, mais dependente ela ficará desses recursos e quanto maior a dependência, maior o impacto de um ataque DDoS. Cada provedor deve ter um plano de emergência para suportar os ataques e quem vai para a nuvem deve conhecer o plano do seu provedor”, aconselha Fábio Assolini, analista sênior de segurança digital da Kaspersky Lab. Outra novidade percebida no ano passado é que agora não são apenas computadores a efetivarem os ataques: foram descobertos roteadores infectados com vírus atuando como botnet. “No Brasil, desde 2012 sabemos de ataques que usam os modems de internet de usuários domésticos”, alerta Assolini. Domingo Montanaro, diretor de inteligência do Grupo New Space, diz que parte do trabalho da empresa é analisar o submundo fora das empresas para conhecer as motivações. Ele conta que hoje há empresas atacando empresas, para tirar o concorrente do ar, funcionários atacando empresas, ‘hacktivismo’ ideológico, vândalos buscando angariar reputação, ou mesmo a atividade econômica de cidades como Râmnicu Vâlcea, na Romênia, que tem sua economia baseada em crime cibernético. “No Brasil os ataques são de alto impacto, embora as motivações não sejam tão altas. Mas esta comunidade está se conscientizando de que esse tipo de atividade pode se tornar uma economia de alta renda como no Leste Europeu. Hoje um ataque DDoS pode ser facilmente contratado na rede, pois muitas empresas o oferecem de forma legal como ‘teste de estresse’”, diz Montanaro. Ariel Torres, consultor da F-Secure, prevê que a partir desse ano deve se intensificar ataques no Brasil visando a visibilidade dos Jogos Olímpicos de 2016, seja por parte de grupos de ativistas ou grupos políticos. “As grandes empresas e datacenters têm recursos para se defender. Mas as pequenas e médias podem estar vulneráveis.”

Fonte: Valor Econômico – 26/02